高级Linux企业级运维与Kali安全技术实战 打造强大的网络防御测试能力视频课程

高级Linux企业级运维与Kali安全技术实战 打造强大的网络防御测试能力视频课程

===============课程介绍===============

课程重点关注网络防御测试能力的培养。我学习了如何使用Kali Linux的工具来评估和测试网络的安全性,以发现潜在的漏洞和弱点。我熟悉了不同类型的攻击方法和防御策略,并学会了在实际环境中应用它们。这门课程通过提供真实的实践场景和案例,使我能够动手实践并提升自己的网络防御测试技能。

在课程中我也学到了很多关于运维与安全的最佳实践。我了解到保护网络安全的重要性,学习了如何进行系统监控、事件响应和风险管理。通过学习Kali Linux的运维技术,我可以更好地保护和管理企业的网络资源,提高整体安全性和稳定性。

这门课程不仅仅是理论的传授,更注重实践和实际操作。通过跟随课程提供的视频教程,我亲自动手实践了各种技术和工具,从而更加深入地理解了Kali Linux的运维与安全技术。通过学习这门课程,我不仅增强了对Kali Linux的理解和掌握,还提升了自己在网络防御测试方面的能力。我相信这门课程为我今后在运维与安全领域的发展奠定了坚实的基础,并为我在网络安全领域的职业发展提供了有力支持。

===============课程目录===============

(1)\1-战前准备 环境安装;目录中文件数:6个

├─1-kali-快速安装配置及常见问题.mp4

├─2-kali-快速安装配置及常见问题 二.mp4

├─3-KALI linux 基础命令讲解介绍 一.mp4

├─4-KALI linux 基础命令讲解介绍 二.mp4

├─5-KALI linux 基础命令讲解介绍 三.mp4

├─6-快速自建WEB安全测试环境.mp4

(2)\2-信息收集阶段;目录中文件数:7个

├─1-渗透测试流程以及信息收集总纲.mp4

├─2-信息收集之谷歌语法Google hacking.mp4

├─3-信息收集之端口扫描.mp4

├─4-信息收集之子域名-sublist3r.mp4

├─5-信息收集之目录扫描-dirbuster.mp4

├─6-信息收集之cms指纹识别.mp4

├─7-信息收集之综合信息收集靶场实列.mp4

(3)\3-WEB利用合辑(上);目录中文件数:7个

├─1-web漏洞扫描器-awvs.mp4

├─2-web漏洞扫描器-appscan.mp4

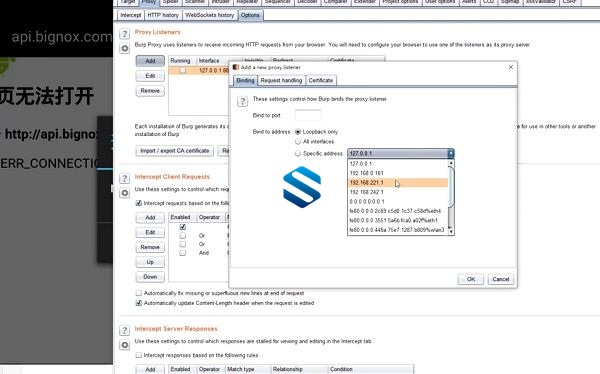

├─3-web漏洞扫描器-Burpsuite 常规测试.mp4

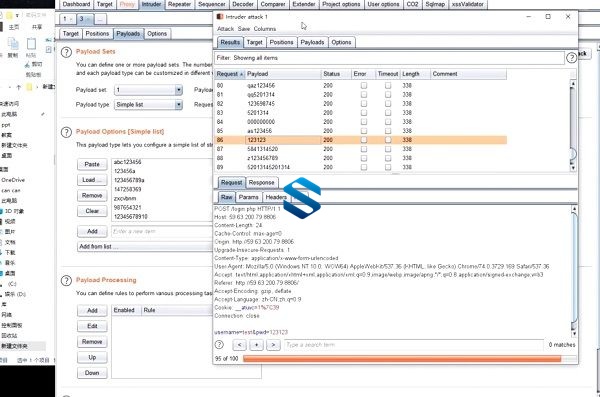

├─4-Burpsuite 业务逻辑测试.mp4

├─5-Burpsuite 插件利用检测.mp4

├─6-XSS 漏洞初步学习.mp4

├─7-beef-xss 对xss漏洞的深度利用.mp4

(4)\4-web利器合辑(下);目录中文件数:5个

├─1-SQLmap之sql注入原理利用.mp4

├─2-SQLmap之sql注入 一.mp4

├─3-SQLmap之sql注入 二.mp4

├─4-Webshell管理工具.mp4

├─5-Linux下的菜刀weevely.mp4

(5)\5-漏洞利用;目录中文件数:6个

├─1-Metasploit框架介绍与基本命令.mp4

├─2-Metasploit扫描漏洞模块.mp4

├─3-Metasploit密码爆破模块.mp4

├─4-Metasploit漏洞利用模块.mp4

├─5-Metasploit漏洞利用模块 二–拿到shell后 低权限—提权篇.mp4

├─6-Metasploit 后门生成模块-木马生成模块.mp4

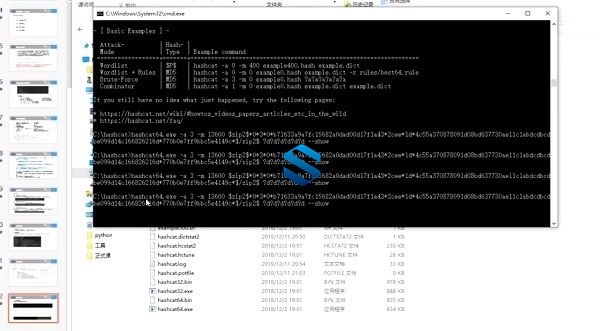

(6)\6-密码破解;目录中文件数:1个

├─1-hashcat.mp4

(7)\7-嗅探 欺骗;目录中文件数:2个

├─1- wireshark初步认识.mp4

├─2-DNS劫持案列.mp4

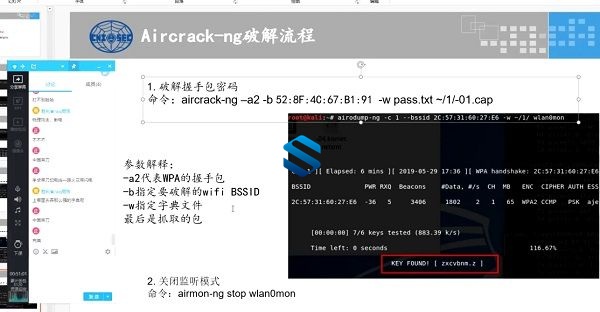

(8)\8-无线破解;目录中文件数:1个

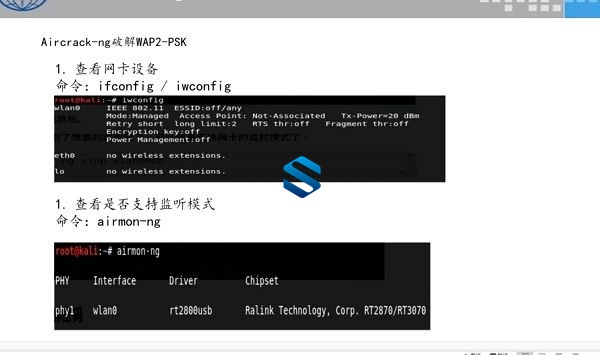

├─1-wifi密码破解案列.mp4

(9)\9-毕业典礼;目录中文件数:1个

├─毕业典礼.mp4

(10)\小工具;目录中文件数:2个

├─EditThisCookie.zip

├─httpHeader.zip

(11)\1-战前准备 环境安装\学习资料-战前准备-环境安装;目录中文件数:0个

(12)\2-信息收集阶段\信息收集阶段;目录中文件数:0个

(13)\4-web利器合辑(下)\学习资料-Web利器合辑(下);目录中文件数:0个

(14)\5-漏洞利用\学习资料-漏洞利用;目录中文件数:0个

(15)\1-战前准备 环境安装\学习资料-战前准备-环境安装\战前准备#环境安装;目录中文件数:1个

├─使用说明.txt

(16)\2-信息收集阶段\信息收集阶段\思维导图;目录中文件数:10个

├─Nmap入门指南.png

├─Web综合信息收集.png

├─信息收集入学.png

├─信息收集入门指南.png

├─在线信息资源.png

├─子域名收集.png

├─常见的端口服务.png

├─指纹识别.png

├─目录扫描.png

├─编写信息收集文档.png

(17)\2-信息收集阶段\信息收集阶段\课程易错点分析;目录中文件数:6个

├─第10节:子域名sublist3r – 本课易错回答分析.docx

├─第12节:cms指纹识别 – 本课易错回答分析.docx

├─第13节:web综合信息收集 – 本课易错回答分析.docx

├─第7节:渗透测试流程&信息收集总纲-本课易错回答分析.doc

├─第8节:谷歌搜索Google hack – 本课易错回答分析.docx

├─第9节:端口扫描nmap – 本课易错回答分析.docx

(18)\4-web利器合辑(下)\学习资料-Web利器合辑(下)\思维导图;目录中文件数:3个

├─linux shell.png

├─OWASP Top10(2017).png

├─SqlMap入门指南.png

(19)\4-web利器合辑(下)\学习资料-Web利器合辑(下)\课程易错点分析;目录中文件数:2个

├─第19节:sqlmap利用一 -本课易错点回答分析 .docx

├─第23节:linux下菜刀weevely- 本节问题汇总分析 .docx

(20)\5-漏洞利用\学习资料-漏洞利用\漏洞利用;目录中文件数:1个

├─使用说明.txt

(21)\1-战前准备 环境安装\学习资料-战前准备-环境安装\战前准备#环境安装\思维导图;目录中文件数:2个

├─linux基础使用.png

├─linux基础入门到放弃.png

(22)\1-战前准备 环境安装\学习资料-战前准备-环境安装\战前准备#环境安装\课程易错点分析;目录中文件数:6个

├─第1节:kali快速安装 – 本课易错点分析回答.docx

├─第2节:kali快速安装二 – 本课易错点分析回答.docx

├─第3节:linux基础命令-本课易错回答分析.docx

├─第4节:linux基础命令二-本课易错回答分析二.docx

├─第5节:linux基础命令三 -本课易错回答分析三.docx

├─第6节:快速自建Web环境-本课易错回答分析.doc

(23)\5-漏洞利用\学习资料-漏洞利用\漏洞利用\思维导图;目录中文件数:3个

├─metasploit 基础使用命令.png

├─MSF – meterpreter.png

├─MSF – msfconsole.png

(24)\5-漏洞利用\学习资料-漏洞利用\漏洞利用\课程易错点分析;目录中文件数:6个

├─第26课:MSF基础简介 – 本课易错点回答分析.docx

├─第27课:MSF扫描模块 – 本课易错点回答分析.docx

├─第28节:MSF密码爆破模块 – 本课易错点分析回答.docx

├─第29节:MSF漏洞模块利用一 – 本课易错点分析回答.docx

├─第30节:MSF漏洞模块利用二 – 本课易错点分析回答.docx

├─第31节:MSF后门生成模块 – 本课易错点分析回答.docx

600学习网 » 高级Linux企业级运维与Kali安全技术实战 打造强大的网络防御测试能力视频课程